Prisma Accelerateは、静的IPをサポートし、予測可能なIPでデータベースへのセキュアな接続を可能にし、アクセスを制御し、露出を最小限に抑えます。これにより、Accelerateから信頼されたIPアクセスを必要とするデータベースへの接続が可能になります。

IP許可リストでデータベースアクセスを制限する

データ駆動型アプリケーションを構築する際には、データベースのセキュリティを優先することが重要です。これは、データベースがアプリケーションデータを保持し、多くの場合、保護する必要のある機密性の高いユーザー情報が含まれているためです。データベースセキュリティを向上させるために、複数の保護メカニズムを重ねてデータベースを保護するレイヤーアプローチを採用することが標準的な方法です。

考慮されるセキュリティ対策には、以下のようなものがあります。

- パスワード認証または相互TLS認証。

- 既知のホストからのデータベースアクセスのみを許可するためのファイアウォールとIP許可リスト。

- プライベートネットワークとVPCを使用して、パブリックインターネットからデータベースアクセスを分離すること。

- すべてのトラフィックが暗号化されるようにTLS(Transport Layer Security)を使用すること。

- 各エンティティ/コンポーネント(人物、サービスアカウント)がその目的を果たすために必要な最小限のアクセス権限のみを持つ最小特権の原則。

これらの防御を重ねることで、データベースをさまざまな種類の攻撃からよりよく保護し、セキュリティ侵害の可能性を減らすことができます。

これらのセキュリティ対策の1つの層を追加するために、ファイアウォールとIP許可リストを設定して、信頼されたIPアドレスにアクセスを制限することで、パブリックインターネットからのデータベースアクセスを制限できます。これは、データベースへのアクセスを必要とするIPアドレスが静的IPアドレスである場合に可能になります。

静的IPアドレスとは、変化しないIPv4またはIPv6アドレスです。予測不能に変化する動的IPアドレスとは異なり、静的IPアドレスからのトラフィックは識別が容易です。

静的IPアドレスを使用すると、ネットワークファイアウォールを設定したり、IP許可リストを設定したりして、変化しない特定のIPアドレスからのリソースへのアクセスを制限できるため、トラフィックの管理とセキュリティ確保に役立ちます。

プロジェクト環境でPrisma Accelerate構成内で静的IPを有効にすると、IP許可リストが有効になっているデータベースでAccelerateを使用できるようになります。

Accelerateの静的IPアドレスをデータベースのファイアウォールのIP許可リストに追加するか、プライベートネットワーク内のIPアドレスへのアクセスを許可できます。これにより、Accelerateはデータベースに安全にアクセスできるようになり、他の不正なデータベースへのリクエストは拒否されます。

Prisma Accelerateで静的IPを有効にする

既存または新規のプロジェクト環境でAccelerateの静的IPサポートを有効にするには、ProまたはBusinessプランをご利用ください。詳細については、料金ページをご参照ください。

📒 Accelerateセットアップで静的IPを有効にしても、アクティブな接続は中断されません。

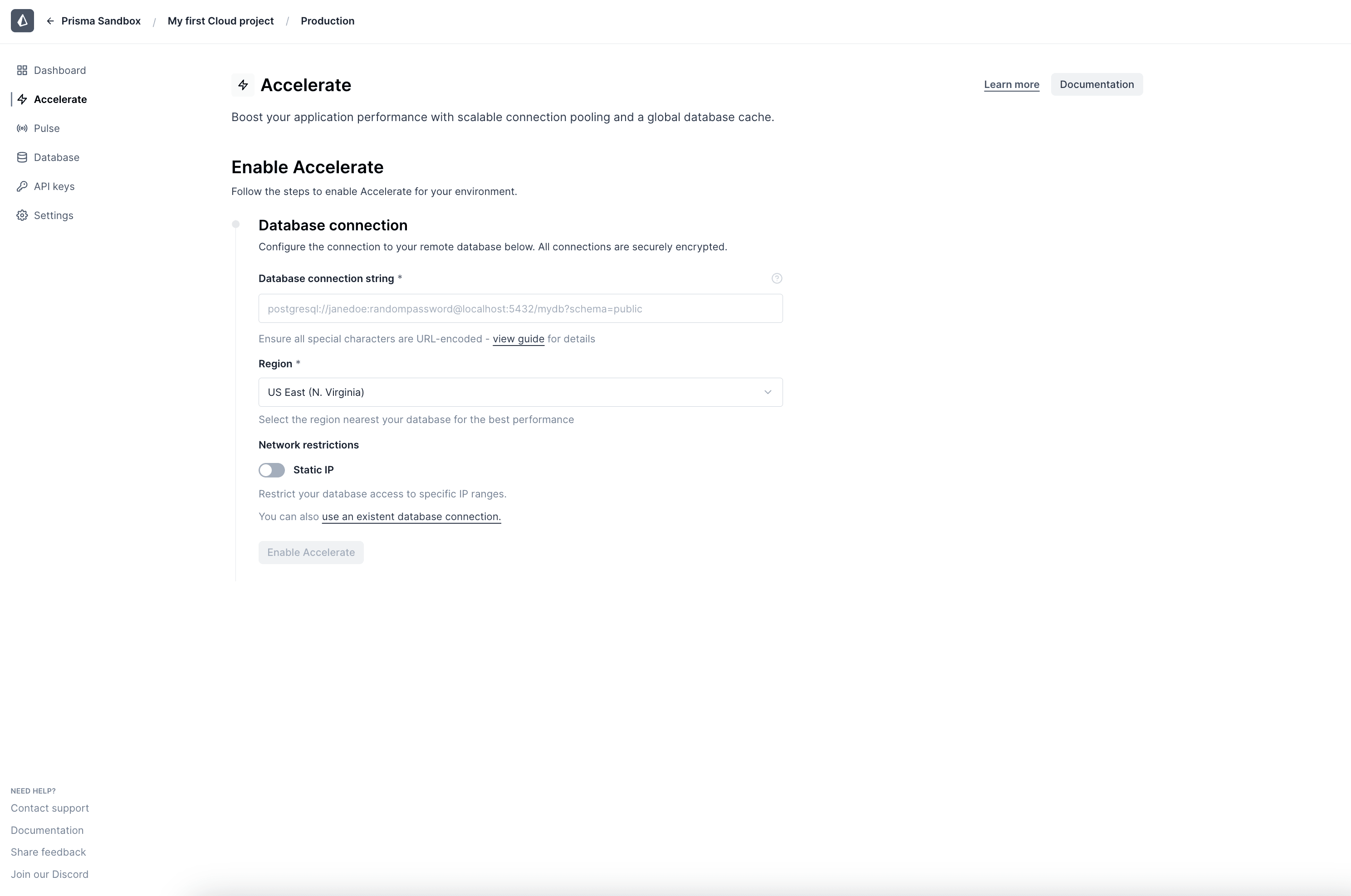

ユーザーはPlatform Consoleで2つの方法で静的IPの使用を選択できます。

-

プロジェクト環境でAccelerateを有効にする際に、データベース接続文字列と接続プールリージョンを指定した後、静的IPを有効にすることを選択します。

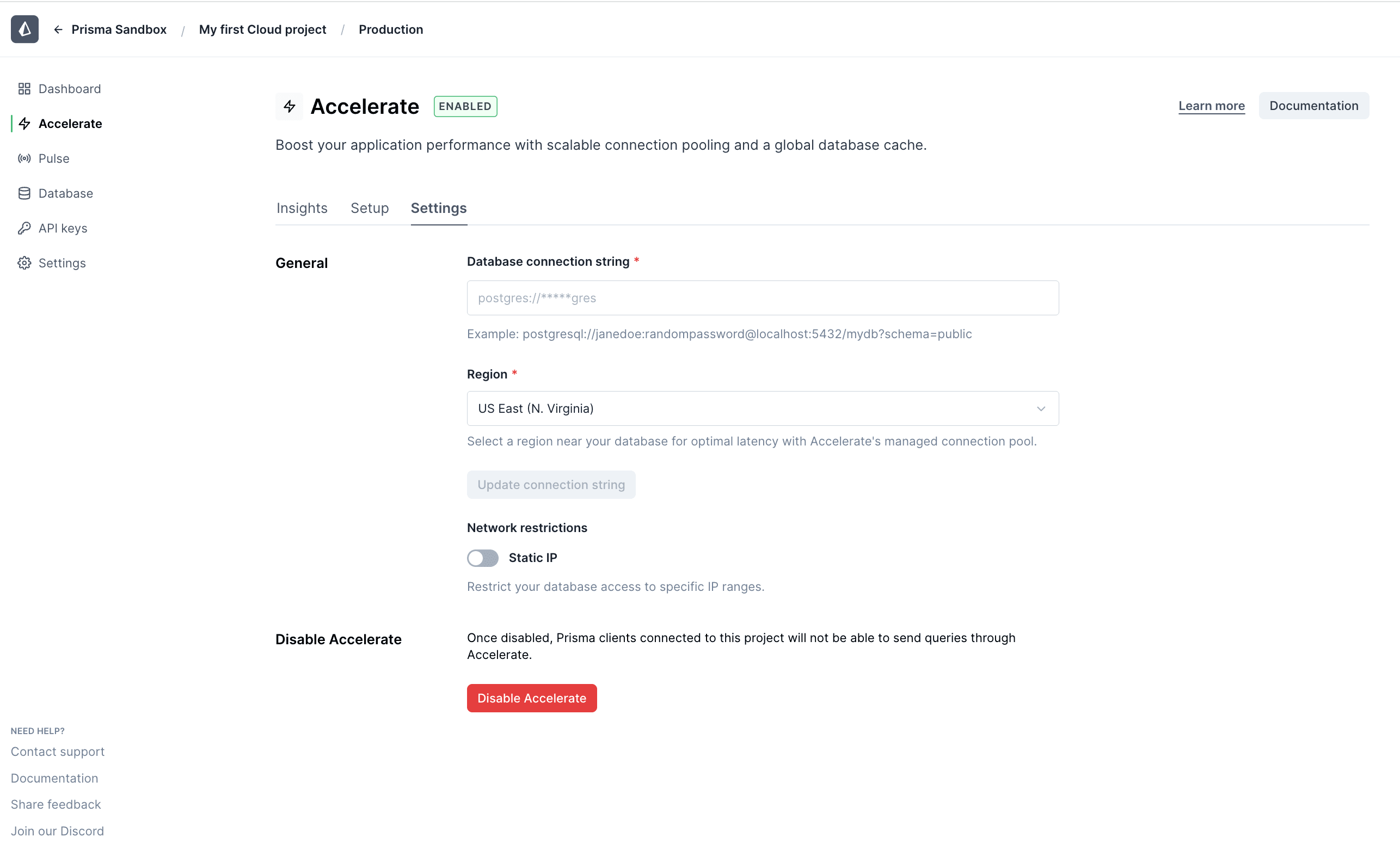

-

すでにAccelerateを使用しているプロジェクトでは、プロジェクト環境のAccelerate設定に移動して静的IPを有効にします。

Prisma Accelerateの設定で静的IPを有効にすると、IPv4およびIPv6アドレスのリストが表示されます。これを使用して、Accelerateトラフィックがデータベースにアクセスできるようにします。

Accelerateの静的IPでデータベースを設定する

データベースのファイアウォールを設定して、信頼されたIPアドレスからの着信接続を制限します。プロジェクト環境でPrisma Accelerateの設定で静的IPが有効になると、データベースプロバイダーへの追加方法はプロバイダーによって異なります。MongoDB AtlasでホストされているデータベースのIP許可リストを構成する方法を理解するために、1つの例を見てみましょう。

MongoDB AtlasでIPアクセスリストエントリを構成する

MongoDB Atlasでホストされているデータベースへの着信接続をPrisma Accelerateからのみに制限する方法は次のとおりです。

- プロジェクト環境でPrisma Accelerateの静的IPを有効にします。

- IPv4アドレスをコピーします。

ℹ️ MongoDB Atlasでは現在、IP許可リストにIPv4アドレスのみを追加できます。

- MongoDB Atlasネットワーク許可リストにIPv4アドレスを追加します。

📒 データベースへのIPアクセス管理の詳細については、MongoDBのドキュメントをご覧ください。

- MongoDB Atlasのプロジェクトダッシュボードに移動します。

- 左側のナビゲーションのSecurityセクションで、Network Accessをクリックします。IP Access Listタブが表示されます。

- ➕ Add IP Addressをクリックします。

- 次に、Add IP Access List Entryというタイトルのポップアップで、以前コピーしたIPv4静的IPアドレスをAccess List Entryフィールドに次々と追加します。オプションで、Commentフィールドにコメント(例: "Accelerate IP")を追加してエントリに名前を付け、後で静的IPアドレスを識別できるようにすることもできます。

- Confirmをクリックして手順を完了します。

- Actions列のDeleteボタンをクリックして、データベースへの公開アクセスを許可するIPアドレスエントリ

0.0.0.0/0などの他のIPアドレスを削除します。

これで完了です!いくつかのステップでMongoDBデータベースにセキュリティ層を追加し、Prisma Accelerateがデータベースにアクセスできるようにしつつ、不正なアクセスリクエストを拒否できるようになりました。

データベースをより安全にする

データ駆動型アプリケーションにとってデータベースセキュリティはますます重要であり、データベースに保護層を追加することで、機密データが露出するリスクを低減できます。

いくつかのステップを踏むだけで、データベースのセキュリティを強化し、不正なIPからのアクセス要求が拒否される中でもAccelerateがデータベースにアクセスできるようにすることができます。

ご質問やサポートが必要な場合は、Discordコミュニティでお気軽にお問い合わせください。

Platform Consoleへ移動

Xの投稿でPrisma Accelerateの体験を共有してください。また、新しいエキサイティングな機能リリースに関する最新情報については、変更履歴に注目してください。

次の投稿をお見逃しなく!

Prismaニュースレターに登録する